A Team82 divulgou uma série de vulnerabilidades que afetam as VPNs amplamente usadas para fornecer acesso remoto seguro a redes OT

Vulnerabilidades nos servidores VPN industriais Secomea GateManager, Moxa EDR-G902/3 e na solução de acesso remoto eCatcher da eWon para sistemas de controle industrial podem ser usadas por invasores para execução remota de código

Essas soluções ICS fornecem manutenção e monitoramento para controladores e dispositivos de campo

Os fornecedores afetados corrigiram essas falhas.

Nos últimos meses, os pesquisadores do Claroty descobriram vulnerabilidades de execução remota de código que afetam as implementações de redes privadas virtuais (VPN) usadas principalmente para fornecer acesso remoto a redes de tecnologia operacional (OT). Essas soluções dedicadas de acesso remoto são voltadas principalmente para o setor de sistemas de controle industrial (ICS) e seu principal caso de uso é fornecer manutenção e monitoramento a controladores e dispositivos de campo, incluindo controladores lógicos programáveis (PLCs) e dispositivos de entrada/saída (IO). Essas soluções são normalmente implantadas nos limites da camada externa da rede no nível 5 do modelo Purdue e fornecem acesso aos controladores e dispositivos de campo localizados no nível 1/0. A exploração dessas vulnerabilidades pode dar a um invasor acesso direto aos dispositivos de campo e causar alguns danos físicos.

Os produtos vulneráveis são amplamente utilizados em setores baseados em campo, como petróleo e gás, serviços públicos de água e eletricidade, em que a conectividade segura com locais remotos é fundamental. Além da conectividade entre os locais, essas soluções também são usadas para permitir que operadores remotos e fornecedores terceirizados acessem os locais dos clientes e forneçam manutenção e monitoramento para PLCs e outros dispositivos de Nível 1/0. Esse tipo de acesso tornou-se especialmente prioritário nos últimos meses devido à nova realidade da COVID-19.

Para entender melhor o risco representado pela exploração dessas vulnerabilidades e o que pode ser feito para se defender contra esses ataques, testamos exaustivamente a postura de segurança de algumas soluções populares de acesso remoto. Nossas descobertas são as seguintes:

Servidores de acesso remoto vulneráveis podem servir como superfícies de ataque altamente eficazes para agentes de ameaças que têm como alvo as VPNs. Essas ferramentas permitem que os clientes se conectem a um servidor por meio de um túnel criptografado. Em seguida, o servidor encaminha a comunicação para a rede interna. Isso significa que o servidor é um ativo essencial na rede, pois tem uma "perna" na Internet, acessível a todos, e uma "perna" na rede interna protegida, além de todas as medidas de segurança do perímetro. Portanto, obter acesso a ele permite que os invasores não apenas visualizem o tráfego interno, mas também se comuniquem como se fossem um host legítimo dentro da rede.

Além disso, nos últimos anos, observamos uma mudança em direção às soluções de acesso remoto baseadas em nuvem, que normalmente permitem uma implementação rápida e reduzem os custos. Normalmente, elas também oferecem soluções de marca branca que as empresas de grande porte podem adquirir para ter sua própria nuvem pessoal, embora o software subjacente seja exatamente o mesmo. Portanto, encontrar erros em uma instância pode significar que todas as outras instâncias também serão afetadas.

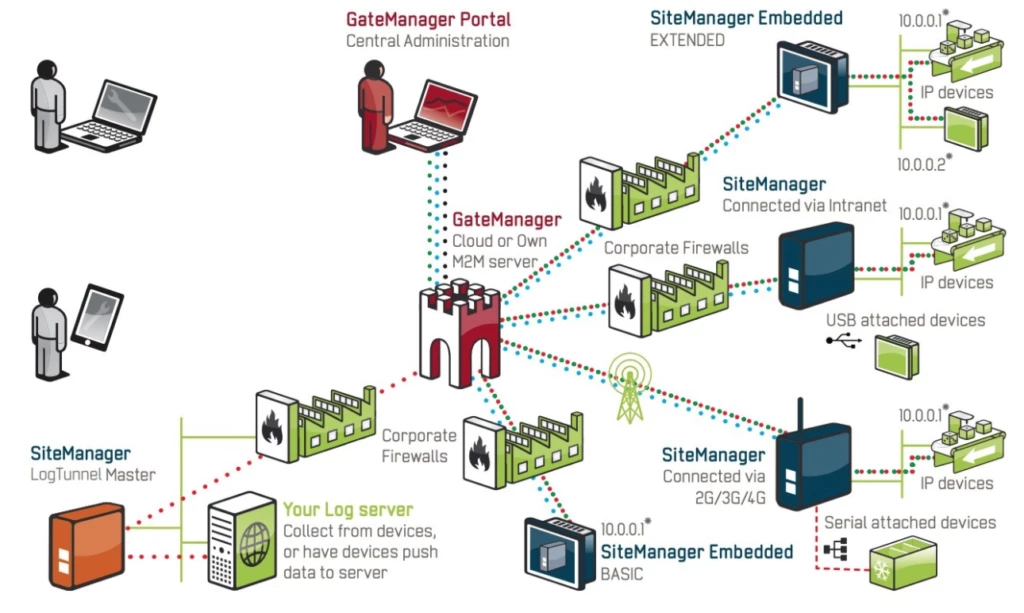

O GateManager da Secomea é um servidor de acesso remoto ICS amplamente utilizado e implantado em todo o mundo como uma solução SaaS baseada em nuvem, com muitas instâncias de uso geral e de marca branca implantadas. De acordo com o site da Secomea, o servidor em nuvem GateManager foi projetado para oferecer a conveniência do acesso rápido e fácil à Web, evitando configurações de servidor.

Sharon Brizinov e Tal Keren, da Team82, descobriram que ela continha várias falhas de segurança, incluindo uma vulnerabilidade crítica(CVE-2020-14500) que afeta o componente GateManager, que é a principal instância de roteamento na solução de acesso remoto da Secomea. O componente GateManager está localizado no perímetro da rede do cliente exposto a redes externas, como a Internet, e aceita a conexão de sites/clientes remotos. Esses servidores em nuvem são multilocatários, mas também podem ser instalados e configurados como soluções locais.

O bug descoberto ocorre devido ao tratamento inadequado de alguns dos cabeçalhos de solicitação HTTP fornecidos pelo cliente. Isso pode permitir que um invasor explore remotamente o GateManager para obter a execução remota de código sem a necessidade de autenticação. Se realizado com sucesso, esse ataque pode resultar em uma violação completa da segurança que concede acesso total à rede interna de um cliente, além da capacidade de descriptografar todo o tráfego que passa pela VPN.

Claroty Os pesquisadores notificaram a Secomea sobre esse problema pela primeira vez em 26 de maio de 2020 e uma correção está disponível desde 10 de julho de 2020.

Um dos grandes desafios do setor de ICS é a conexão segura entre os locais remotos e o centro de dados principal, onde está localizado o servidor SCADA/coleta de dados. Nos últimos tempos, vimos vários eventos em que dispositivos ICS voltados para a Internet foram acessados diretamente sem a necessidade de credenciais; essa ameaça foi abordada recentemente em um alerta da CISA. Para evitar esses cenários, existem várias soluções de VPN para ICS capazes de fazer essas conexões remotas entre o local e a central de forma segura.

Tal Keren, da nossa equipe de pesquisa do site Claroty , também testou os servidores VPN industriais Moxa EDR-G902/3 e descobriu uma vulnerabilidade de estouro de pilha(CVE-2020-14511) que detalhamos em uma postagem recente no blog. Explorando essa falha de segurança, um invasor poderia usar uma solicitação HTTP especialmente criada para acionar um estouro baseado em pilha no servidor da Web do sistema e realizar a execução remota de código sem a necessidade de credenciais.

Claroty Os pesquisadores notificaram a Moxa sobre esse problema em 13 de abril de 2020, e um patch está disponível desde 9 de junho de 2020.

Outra superfície de ataque predominante para atacar VPNs é o cliente. A obtenção do controle do computador de um usuário autorizado concede aos invasores acesso às credenciais de VPN desse usuário, bem como às credenciais de outras contas de funcionários que poderiam permitir que o adversário penetrasse e expandisse ainda mais sua posição na rede interna da organização sem precisar atacar a instância do servidor.

O produto eWon da HMS Networks oferece soluções de conectividade que permitem aos construtores de máquinas e proprietários de fábricas monitorar remotamente o desempenho de seus equipamentos. Em outras palavras, o eWon é um dispositivo VPN ao qual os clientes remotos podem se conectar usando um cliente VPN proprietário chamado eCatcher. Sharon Brizinov, da nossa equipe de pesquisa do site Claroty , realizou testes na solução de acesso remoto eCatcher da eWon para sistemas de controle industrial. Ao fazer isso, ele descobriu um bug crítico de estouro de buffer de pilha(CVE-2020-14498) que pode ser explorado para obter a execução remota de código visitando um site mal-intencionado ou abrindo um e-mail mal-intencionado que contenha um elemento HTML especificamente criado, capaz de acionar a vulnerabilidade no eCatcher.

Como vetor de ataque do nosso POC, optamos por demonstrar a exploração da vulnerabilidade por meio de phishing. Ao enviar e-mails com engenharia social que incorporam imagens especificamente criadas capazes de explorar a CVE-2020-14498, um invasor pode executar códigos com os mais altos privilégios e assumir completamente o controle do computador da vítima apenas fazendo com que ela visualize o e-mail malicioso. A fase de exploração ocorre imediatamente quando o cliente de e-mail (por exemplo, Outlook) está carregando as imagens maliciosas.

Claroty Os pesquisadores notificaram pela primeira vez a HMS Networks sobre esse problema em 12 de maio de 2020 e um patch está disponível desde 14 de julho de 2020.

Nas últimas semanas, vimos várias vulnerabilidades publicadas em soluções populares de acesso remoto. Esperamos que, na realidade da COVID-19 de trabalhar em casa, o aumento do uso dessas plataformas gere um interesse maior tanto do lado operacional, à medida que elas se tornam mais críticas para os processos, quanto do lado da segurança, à medida que se tornam mais comuns. Os ataques de negação de serviço (DoS) a esses componentes da infraestrutura corporativa podem surgir como uma nova tática usada por invasores com motivação financeira.

A atividade de ameaças persistentes avançadas (APT) está em ascensão, e vimos essa atividade mudar de ataques de amplo alcance, em grande parte indiscriminados, para ataques direcionados altamente específicos. A TO tem sido um foco significativo nos últimos meses como um alvo importante para grupos de ransomware, e esses ataques têm se concentrado principalmente nos componentes de tecnologia da informação (TI) das redes de TO, como interfaces homem-máquina (HMIs) e estações de trabalho de engenharia.

Aproveitar as vulnerabilidades em dispositivos de borda, como os da Secomea, eWon e Moxa, pode fornecer a esses grupos acesso direto aos dispositivos ICS e às principais áreas-alvo, que, quando assumidas, podem gerar o maior benefício para o modelo de negócios desses invasores. Um bom exemplo de invasores que usam exatamente essa tática é o recente ataque à Honda.

Claroty tem se concentrado em ataques no lado do cliente devido ao aumento da atividade da APT direcionada às redes de TO, aproveitando as campanhas de phishing como um vetor de ataque. O foco principal de nossa pesquisa nessa área é encontrar vulnerabilidades e explorações direcionadas a clientes relevantes para OT, como mostrado aqui por meio de ataques a clientes VPN. Nadav Erez, da nossa equipe de pesquisa do site Claroty , realizou recentemente pesquisas adicionais nessas áreas e apresentará suas descobertas durante a palestra ICS Village na DEF CON 2020, mostrando como esses tipos de campanhas de phishing também podem abusar de tipos de arquivos específicos do ICS para atingir especificamente os engenheiros de TO.

Para concluir, gostaríamos de agradecer aos fornecedores dos produtos com as vulnerabilidades relatadas por seu rápido tempo de resposta. Esses produtos e a natureza de sua implementação exigem uma resposta rápida para permitir a atenuação efetiva dos riscos apresentados por esses tipos de ataques.

Também gostaríamos de enfatizar que essas vulnerabilidades reforçam os riscos exclusivos inerentes ao acesso remoto da TO. Embora os recursos de segurança da maioria das VPNs as tornem, de modo geral, adequadas e seguras para o acesso remoto de TI, esses recursos tendem a ser menos abrangentes do que os rigorosos controles administrativos baseados em funções e políticas e os recursos de monitoramento necessários para proteger as conexões de acesso remoto de TO e minimizar os riscos introduzidos por funcionários e terceiros.

Foram emitidos avisos para os seguintes CVEs relacionados à VPN descobertos por pesquisadores do Claroty :

A Secomea lançou novas versões do GateManager 9.2c / 9.0i para mitigar as vulnerabilidades relatadas. A versão mais atualizada até o momento pode ser encontrada aqui.

A Moxa recomenda que os usuários atualizem o EDR-G902/3 para a versão v5.5 aplicando as respectivas atualizações de firmware disponíveis para a série EDR-G902 e a série EDR-G903.

A HMS Networks recomenda que os usuários atualizem o eCatcher para a versão 6.5.5 ou posterior. Para obter mais informações, visite o aviso da HMS.

OVERFLOW DE BUFFER BASEADO EM PILHA CWE-121O produto afetado é vulnerável a um estouro de buffer baseado em pilha, o que pode permitir que um invasor execute códigos arbitrários remotamente.

NEUTRALIZAÇÃO INADEQUADA DE BYTE NULO OU CARACTERES NUL CWE-158

Um invasor pode enviar um valor negativo e sobrescrever dados arbitrários.

Leia mais: Passando de 5 para 0: falhas de segurança de VPN representam risco cibernético para organizações com pessoal remoto de TO

CVSS v3: 10

ERRO OFF-BY-ONE CWE-193

O produto afetado é vulnerável a um erro off-by-one, que pode permitir que um invasor execute remotamente um código arbitrário ou cause uma condição de negação de serviço.

Leia mais: Passando de 5 para 0: as falhas de segurança da VPN representam um risco cibernético para as organizações com pessoal remoto de TO

CVSS v3: 8.1

USO DE CREDENCIAIS CÓDIFICADAS POR DURAÇÃO CWE-798

O produto afetado contém uma credencial codificada por força para telnet, permitindo que um invasor sem privilégios execute comandos como root.

Leia mais: Passando de 5 para 0: as falhas de segurança da VPN representam um risco cibernético para as organizações com pessoal remoto de TO

CVSS v3: 9,8

USO DE HASH DE SENHA COM ESFORÇO COMPUTACIONAL INSUFICIENTE CWE-916

O produto afetado usa um tipo de hash fraco, o que pode permitir que um invasor visualize as senhas dos usuários.

Leia mais: De 5 a 0: as falhas de segurança da VPN representam um risco cibernético para as organizações com pessoal remoto de TO

CVSS v3: 9.1

STACK-BASED BUFFER OVERFLOW CWE-121

A operação mal-intencionada do cookie de navegador da Web criado pode causar um estouro de buffer baseado em pilha no servidor da Web do sistema.

CVSS v3: 9,8

STACK-BASED BUFFER OVERFLOW CWE-121

O produto afetado é vulnerável a um estouro de buffer baseado em pilha, o que pode permitir que um invasor execute códigos arbitrários remotamente.

CVSS v3: 9,6